Налаштування функції Rogue AP Detection у точках доступу серії NWA3000-N - Zyxel Russia Helpdesk

Як настроїти функцію Rogue AP Detection у бездротових точках доступу серії NWA3000-N?

Rogue AP – це сторонні, нелегальні, непідконтрольні мережному адміністратору бездротові точки доступу, що знаходяться в межах мережі, керованої за допомогою точки доступу серії NWA3000-N. Наприклад, це можуть бути точки доступу, які незаконно підключені до проводової мережі підприємства. Такі точки доступу порушують безпеку мережі, оскільки через них можна підключитися до локальної мережі підприємства в обхід чинних політик безпеки.

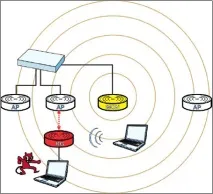

Наведемо приклад, коли стороння точка доступу (RG) знаходиться поза мережею підприємства, але на ній створено бездротову мережу з ім'ям SSID таким же, як і на легальній точці доступу NWA. В результаті точка RG використовується для перехоплення паролів та іншої секретної інформації, коли легальні клієнти бездротової мережі помилково намагаються до неї підключитися та вводять свої облікові дані. Внаслідок цього облікові дані легальних користувачів стають доступними для зловмисників.

Тепер докладніше розглянемо алгоритм захисту від проблем.

Точка доступу серії NWA3000-N вміє сканувати радіоефір і виявляти сторонні точки доступу, що розташовані в її зоні дії. Функція виявлення таких точок (AP Detection) працює тільки в тому випадку, коли хоча б одна з точок доступу NWA3000-N налаштована в моніторингу мережі.

Щоб перевести точку доступу в режим моніторингу, спочатку потрібно створити відповідний профіль. Для цього у веб-конфігураторі перейдіть до менюConfiguration > Object > MON Profile та створіть новий профіль, натиснувшиAdd.

В поліActivate поставте галочку для активації цього профілю. У поліProfile Name вкажіть ім'я профілю; у поліChannel dwell time введіть інтервал часу в мілісекундах, через який ця точка доступу скануватиме всі бездротові канали. Рекомендовано залишити значення за промовчанням. У поліScan Channel Mode вкажіть режим сканування. Рекомендується вибратиauto для автоматичного сканування ефіру.

Далі перейдіть на вкладку керування точкамиConfiguration > Wireless > AP Management, встановіть галочку в поліRadio 1 Activate та увімкніть режим роботиMON Mode. У поліRadio 1 Profile виберіть раніше створений профіль моніторингу (у нашому прикладі це Monitor).

Збережіть зміни.

Ізоляція виявленихRogue AP

Після того, як точка доступу серії NWA3000-N, що працює в режимі моніторингу, виявить сторонні точки доступу, можливі наведені нижче дії.

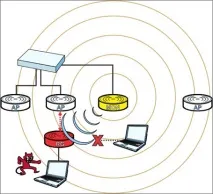

Якщо Rogue AP наслідує легальну точку доступу (наприклад, повторює налаштування SSID, як показано в нашому прикладі вище), NWA300-N може вносити перешкоди в роботу цієї точки шляхом розсилки широкомовних фіктивних пакетів. Це призведе до неможливості підключення клієнтів до Rogue AP та захоплення облікових даних від них. Таким чином, виявлена точка доступу виявиться ізольованою.

Далі розглянемо параметри NWA3000-N для ізолювання Rogue AP.

Інформацію про виявлені точки доступу (дружні та ворожі) можна переглянути в менюMonitor > Wireless > Rogue AP.

В результаті виконаних дій у менюConfiguration > Wireless > MON Mode у спискуRogue/Friendly AP List з'явитьсявідповідний рядок. Цей рядок потрібно вибрати та натиснути на кнопкуContainment.

Виявлена ворожа точка доступу виявиться ізольованою (буде поміщена в карантин) і не завдасть шкоди безпеці вашої мережі.

Примітка

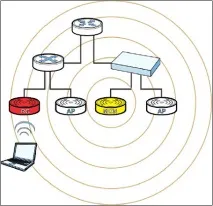

Розглянемо інший приклад несанкціонованого підключення бездротової точки доступу (RG).

У цьому прикладі точку доступу Rogue AP підключено безпосередньо до Ethernet-комутатора локальної мережі. За такого сценарію мережевий адміністратор повинен вручну відключити цю точку доступу від комутатора локальної мережі, т.к. при такому підключенні точка доступу NWA3000-N не зможе ізолювати виявлену Rogue AP.